Здавалося б, на агропідприємстві, що запровадило електронний контроль, усі елементи агротехнології – під невсипущим контролем Інтернету речей (IoT), усі дані об’єктивні, їх бачать і власник, і топ-менеджмент, і ваговики, і служба безпеки підприємства. Але… Під впливом «людського чинника» вузьких місць усе одно вистачає. Відтак користувачі IoT-пристроїв в агросекторі мають бути в курсі можливих сценаріїв хакерських атак, яким можна запобігти.

Кейс 1. Кібербезпека

Зловмисники з фізичним доступом до контрольованого обладнання (дрона, трактора тощо) можуть ввести пристрій, що передаватиме службі моніторинга недостовірні дані. Альтернативний вектор атаки полягає в компрометації та зміні центрального сховища даних моніторингу. Компанії, на які було здійснено таку хакерську атаку, виявили підробку файлів і даних постфактум.

З власного досвіду скажу, що одне з підприємств зазнало атаки з боку власної служби безпеки, що змовилася з фінансовим директором, аби викривити дані щодо зібраного врожаю. Для цього спритники захопили паролі кожного пристрою і спробували «перевести» трекер під дію чужого програмного забезпечення, де ці дані мали змінити вручну. Цю хакерську атаку вдалося відбити (паролі було змінено, доступ до системи обмежено правами перегляду програмного забезпечення, а не адміністрування даних). Утім, наступна атака – за кілька місяців – спритникам таки вдалася (вони змінили на сервері дані щодо зважування зерна на двох з десяти вагових і на елеваторі). Дати раду проблемі змогли, відновивши дані з резервної копії на сервері.

Кейс 2. «Чужий» серед «своїх»

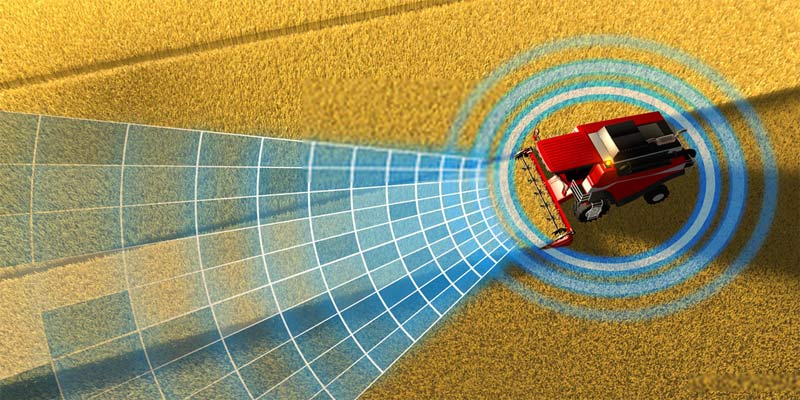

Аби контролювати збирання врожаю, на підприємстві було встановлено IoT-платформу – з пороговими датчиками наповнення бункера комбайна (від 4 до 10 шт. на кожен бункер), системою «свій-чужий», що запобігає наповненню «чужого» зерновоза від «свого» комбайна, рфід-карточки + датчики на вагових та елеваторах (вологоміри й контролери ваги). Завдяки усім цим елементам, програма автоматично (без участі людини) збирає дані про те, з якого поля (його номер, назва культури) скільки зерна (в кубометрах) зібрано конкретним комбайном (його держномер, ПІБ механізатора, марка, модель, обсяг бункера) й вивантажено в конкретний зерновоз (держномер, ПІБ, марка, модель, вага на ваговій з тарою\без тари, вологість привезеної на елеватор культури). Щоправда, спритники і тут взялися шукати спосіб «обдурити» автоматику.

Виявляється, однієї прекрасної ночі (на неділю) керівник служби безпеки підприємства опинився на полі біля комбайна з набором міток і карток «свій-чужий» від зерновоза, який перебуває на ремонті за 168 км від згаданого поля. Електронна система «побачила» свою картку і дозволила комбайнові почати «сертифіковане вивантаження» у начебто свій зерновоз (хоча то була інша машина). Аби надалі запобігти таким інцидентам, розробники за тиждень дописали програмне забезпечення, врахувавши ще й місце фізичного перебування зерновоза під час вивантаження. Тепер навіть за наявності електронної мітки, якщо GPS-координати на полі у комбайна й зерновоза не збігаються, система не дозволить вивантажувати зерно з комбайна.

Кейс 3. Як сховали «озимий соняшник»

Для контролю за станом посівів агрокомпанія вирішила скористатися супутниковим моніторингом. Оминемо подробиці про те, як менеджмент противився цьому нововведенню, шукаючи аргументи про «непотрібність» та ігноруючи оплату за супутникові знімки – аби їх відключили. І це сталося. Рівно за день до сівби на 500 гектарах соняшника. Назвемо його «озимим», оскільки дати сівби – 17-31 липня – для цього гібриду означали, що збиратиме його господарство… в середині жовтня – на початку листопада. Звісно ж, цей «експеримент» керівництво господарства вирішило провести без погодження з власником. Та ще й змішали високоолеїнове насіння зі звичайним, що означало подальший продаж за «середнім» показником. Відтак поля було переорано, а збитки вирахувано з бонусів найманих управлінців.

Кейс 4. Сівалка без мітки й ріпак

Перед сівбою озимого ріпаку господарство придбало сівалку і «забуло» поставити на неї BLE-мітку (це один з елементів Iot-платформи, що дає змогу в автоматичному режимі ідентифікувати причіпне обладнання – з урахуванням ширини захвату сівалки і відповідно з точним розрахунком площі ґрунтообробітку відповідно до агрооперації). За наявності мітки, ці дані зчитуються автоматично, а вплив «людського чинника» нульовий.

Що сталося? Замість фактично засіяних 540 га ріпаку, господарство записало 890. Приписку виявило програмне забезпечення, показавши рух трактора в полі без причіпного обладнання (оскільки на новій сівалці не встановили електронну мітку).

Як давали раду ситуації? Віртуально змоделювали польові умови сівби, «причіпивши» до трактора відповідну сівалку. За місяць супутниковий моніторинг показав низьку якість виконаних робіт і ріпак частково переорали. В зиму пішло 330 га (проти 890 приписаних).

Навіщо моніторингу аутсорсинг

Аналізуючи можливі загрози IoT і кібербезпеки в агро, спираючись на отриманий у цьому сегменті практичний досвід, можна запропонувати три очевидних рішення:

1) проводити періодичні й ретельні інвентаризації розгорнутих пристроїв IoT, аби переконатися, що не було розгорнуто нові й раніше не відомі пристрої;

2) не покладатися винятково на служби дистанційного моніторингу і, коли це можливо, здійснювати фізичні перевірки;

3) застосовувати алгоритми «штучного інтелекту» для виявлення аномальних тенденцій даних, на які слід звернути увагу фахівця з аналізу даних.

Утім, для агропідприємства із «сумнівним топ-менеджментом» оптимальним рішенням буде винести моніторинг електронного контролю на аутсорсинг (скористатися компетенціями позаштатних фахівців).

Ірина КРАВЕЦЬ, управляючий партнер CleverAgri